數控機床自動化網絡信息安全綜(zōng)合防護方案

2018-6-11 來源:轉載 作者:劉(liú) 傑,汪京培,李 丹,雲 雷,陳晶晶

摘要: 為了(le)解決數控(kòng)機床聯(lián)網後(hòu)的(de)信息安全威(wēi)脅,提出了一種數控網絡信息安全綜合防護方案。該方案(àn)基於數控網絡係統(tǒng)架構,以事件生命周(zhōu)期為主線,采用可信安全防護技術、自治愈理論(lùn),融合基礎數據和係統安全防護(hù)技術,形成(chéng)數控(kòng)機床自動化網絡安全(quán)綜合防(fáng)護功能。對(duì)方案的功能、性能以及基於數控(kòng)係統的高級持續性威脅實例進行詳細分析,結果表明了所提方案的合理(lǐ)性和較好防護效果。該方案的建立實現了數控網絡係統事前(qián)監(jiān)控、事中檢測和自治愈、事後審計係統(tǒng)化的信息安(ān)全防護。

關(guān)鍵詞: 數控機(jī)床; 數控係統; 信息安全(quán)防護; 可信; 自治愈

0 、引言

數控係統(tǒng)固有安全漏洞和聯網後(hòu)的開放性(xìng),使其麵臨的信息安全威脅持續擴大。數控係統是數控機床的“大腦”,高端數控係統核心技術基本被工業發達國家壟斷,數控係統存在不可控的漏洞、後門等安全隱患。同時針對(duì)控製係統的信息安全攻擊事件持續(xù)發生。數控係統一旦遭到(dào)破壞,將會(huì)導致數控機床乃至整個生產線停機,造(zào)成企業重大損失(shī)。所以研究數控機床信息安全防護理論與技術,對保障工業基(jī)礎設施(shī)穩定運行具有重要意義(yì)。

美(měi)國能源(yuán)部國家 SCADA 測試(shì)床計劃 ( NSTB)發布了防護控製係統路線圖。歐洲網絡與信息安(ān)全局ENSIA) 製定(dìng)的防護控(kòng)製係統的指導文件(jiàn)也於 2011 年發布。國內王琦魁提出一種數控加工網絡信息安全防護(hù)方案(àn),部署數控加工網絡邊界隔離設備和數控係統終端防護(hù)設備,保障數控網絡安(ān)全。王劍(jiàn)提出了(le) DNC數控網絡係統安全防護架構,部署防火(huǒ)牆在辦公局域網和 DNC 數控網之間過(guò)濾數據,然而該方案對於內部信息泄露缺乏有效的防護。於立業提出工(gōng)業控製係統信息(xī)安(ān)全縱深防禦解決方案,采用邊(biān)界隔(gé)離和入侵檢測的(de)訪問控製機製,缺乏係統化協同防護。

可信計算和自治愈被認為是解決控製(zhì)係統本質安全的重要方法。Fadul將可信計算(suàn)理論應用到智能電網的 SCADA 係統(tǒng)安全防護中。伍江(jiāng)江提出一種基(jī)於虛擬隔離數(shù)據可信存(cún)儲(chǔ)體(tǐ)係來進行(háng)數據非(fēi)授權防護,魏占禎(zhēn)提出了一種基於可(kě)逆向擴展(zhǎn)的可(kě)信數據封裝方案。目前可信網絡理論和技術的研究主要在普通信息係統或數控係統的辦(bàn)公網絡中,還沒有被應用(yòng)到完整(zhěng)的數控係統。張(zhāng)彤(tóng)對應(yīng)用於電力係統的基於自治愈理論的網(wǎng)絡可生存性理論進行了研究,但未對完整係統體係結構模型進行研究。Kirsch通過入(rù)侵(qīn)容忍策略研究了可生存的 SCADA 係統(tǒng),但是(shì)其策略並不適用於有狀態的應用服務器(qì)。

本文通過(guò)建立數控機床自動化網絡信息安全(quán)綜合防護方案,建立係統化(huà)信息安全協同防護技術,有機結合了現有的信息安全防護(hù)技術(shù),在(zài)保持係統有序性情況下,達(dá)到較好(hǎo)的防護效(xiào)果。

1 、數控機床網絡係統架構和安全(quán)威脅

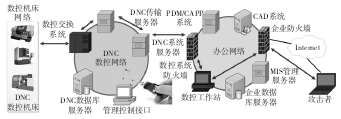

為(wéi)了提高數控企業(yè)信息化和綜合自(zì)動化(huà)水平,實現管控一體(tǐ)化,現代數控係統越來越多地與企業網絡互聯(lián),采用計算機輔助設計製造( CAD) 、產品數據管理係統( PDM) 等提(tí)高加工效率和精度。通用協(xié)議( 如 TCP/IP 協議) 、通用操作係(xì)統等智(zhì)能(néng)化構件不斷用於工業數據交換和處理。數控機床(chuáng)與辦公網(wǎng)絡甚至 Internet 的互聯互(hù)通導致數控係統麵臨更多的信息安全威脅。數控機床(chuáng)自動化網絡結構和安全威脅如圖1所示。

圖 1 數控機床自(zì)動化網絡結構和安全威脅

圖 1 中(zhōng),數(shù)控機床網絡通過(guò) RS232、串口等接口通過數據交換係統與 DNC 數控網絡相(xiàng)連,進而與辦公自動化係統互連。雙向箭頭表示了安全威脅(xié)的傳遞路徑。從圖 1 可以看出,安全威脅主要來自於外部攻擊和內(nèi)部(bù)攻擊。外部攻擊主要是攻擊者通過外部 Internet 掃描目標網絡係統(tǒng)的漏洞,找到攻擊點,進行持續攻擊( 如高級持續性威脅) 。內(nèi)部攻(gōng)擊包括惡意(yì)的數據泄露、通過移動設備的病毒傳播等。攻擊(jī)目(mù)標包括操控控製係統,中斷加工進程、影響(xiǎng)產(chǎn)品質量(liàng)、竊取企(qǐ)業數據等。

2、 數控機床自動(dòng)化網(wǎng)絡綜(zōng)合防護技術

提(tí)出的數控機床網絡綜合防(fáng)護技術主要包括體係架構(gòu)和核心防護技(jì)術。

2.1 安全防護體係結構

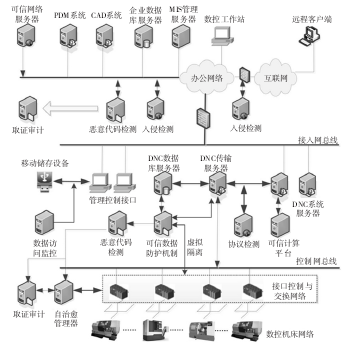

基於圖 1 的結(jié)構,提(tí)出數控機床自動化(huà)網絡係統協同化、係統化安全防護體係結(jié)構,如圖 2 所示。

圖 2 中數控係統網絡安全防護體係涵蓋辦(bàn)公網絡安全防護、DNC 數控網絡(luò)與數控(kòng)機床設備網(wǎng)絡安全防護3 個方麵。在辦公(gōng)網絡防護中,主要部署(shǔ)了防火牆、入侵檢測、惡意代碼檢測(cè)等基本的防護(hù)措施,同(tóng)時部署了可信網(wǎng)絡管理服務器來過濾惡意節點,提高網絡免疫性。針對 DNC 數控網絡,在 DNC 服務器上部署可信計算平台,確保運行控製係統(tǒng)可信; 部署協議入侵檢測服(fú)務器過濾不合規係統控製流; 在 DNC 數據傳輸和數據讀寫中部署可信數據防護機製(zhì)來阻止非預期訪問; 在管理控製接口部署數據訪問監控模塊,阻止移(yí)動設(shè)備惡意入侵。針對現場設備防護,主要在(zài)接口控製與交換層部署自治愈管理器,防止設備運行故障對生產(chǎn)的影響。每個階段防(fáng)護均連接取證審計服務器以備必要時審計。

圖 2 數控網絡安(ān)全綜合防護體係結構

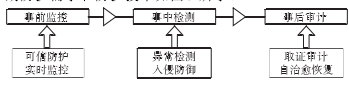

為了實現綜合協同防護,需要融合各(gè)種防護技術,以時間為軸,提出基於事件驅動防護方案,事件生命周期防護需求和防護技術如(rú)圖 3 所示。

圖 3 事件生命(mìng)周期安全防護技術示意圖

結合圖 2 和圖 3,在(zài)安(ān)全事件發(fā)生前,在 DNC 數控網絡中,采(cǎi)用實時監控、可信平台防護方法; 在辦公網絡中,采用可信網絡、可靠(kào)預警等方法。在安全事件發生時,針對內部攻擊,采用主動訪問控製、異常檢測方法。針對外部攻擊,采用入侵防禦、惡意代碼防禦等方法。在嚴重安全事件發生後,對數控機床網(wǎng)絡啟(qǐ)動自治愈和容錯恢複機製(zhì),並在各個網絡取證審計確定威脅(xié)源和威脅(xié)方法,采用升級補丁、入侵防禦等方法阻止事件再次發生。可信防護技術、自治愈作為核心防護技術(shù),融合基本數據和係統防護(hù)技術,動態構建基於事件生命周期的數控(kòng)係統信息安(ān)全綜合防護機製。

2.2 可信防(fáng)護技術

首先,在(zài) DNC 係統服務器上部署可信計算平台。DNC 係統服(fú)務(wù)器(qì)是連接辦公網和數控(kòng)機床的(de)關鍵節點,下達來自辦公網(wǎng)的指(zhǐ)令到數控(kòng)機床網絡,上傳數控機(jī)床數據和(hé)狀態信息到(dào)辦(bàn)公(gōng)網絡(luò)。其運行平台可信性至(zhì)關重(chóng)要(yào)。可信計算平台以可信計算(suàn)模塊( TPM,Trus-ted Platform Module) 為(wéi)核心,以密碼和驗證技術作為信任鏈(liàn),確保控(kòng)製計算平台可信安全。可信計(jì)算平台主要(yào)用於事(shì)前監控,認證合法係統,確保平台可控。拒絕安全事件發生(shēng)後對設(shè)備層的非預期控製。

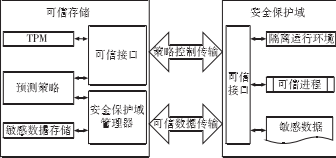

其次,在 DNC 數(shù)控(kòng)網絡上部署可(kě)信數據防護機(jī)製,對數控係統核心數據(jù)進行保護,如圖 4 所示。

圖 4 可信數據防護機製

在控製網總線上動態構建類似(sì)於 VPN 的通信隔離(lí)環境來保證設備控製數據不被(bèi)泄漏。結合可信(xìn)計算和虛擬化技術,在 DNC 數控(kòng)網絡上構建虛擬機(jī)係統,建立敏感(gǎn)數據安全保護域(SPDSecureProtection Do-main) ,通過將敏感數據綁定在安(ān)全域內,根據數據的保護預期對 DNC 數據訪問(wèn)請求(qiú)進行安全驗證(zhèng)和策(cè)略控製,阻止不(bú)可信進(jìn)程對數據的讀寫操作和傳遞到(dào)不可信區域,從而實現數據防泄漏功能。對不可信的進程傳遞給惡意代碼檢測服務器,查驗(yàn)惡意入侵(qīn)行為。可信虛擬數據防護機製主要用於事前監控、安全隔(gé)離,事中入侵檢測,事(shì)後審計查驗。第三(sān),在辦(bàn)公網絡上部(bù)署可信網絡服務器。動態運行中,可信(xìn)節點具有一定的智能性,其可信與行為動(dòng)作相關,信(xìn)任理論就是解決行為可信的有效方法,根據節點曆(lì)史表現確定可信值,大(dà)於(yú)可信(xìn)閾值(zhí)的節點才能參與服務,從而隔離惡意節點。可信網(wǎng)絡(luò)主要用於事中檢測,結合入(rù)侵防禦、惡意代碼防禦,為審計提(tí)供證據。基於(yú)上述三個方麵,建立數控係統可信(xìn)防護模型。配合傳統數據防護和係統防護技術,實現數(shù)控係統數(shù)據安全和係(xì)統安全。

2.3 數據和係統安(ān)全防護

基(jī)礎數(shù)據安全防護(hù)技術主要包括傳統的數據隔離(lí)技(jì)術( 如訪問控(kòng)製、防火(huǒ)牆等) ,數據防泄露技術、數據安全存儲技術。數據隔離設(shè)備部署在數控係統外部接口網絡、接入網總線、控製網總(zǒng)線之間,作為基礎防護手段,用於事前監控、事中檢測。數據安全防護主要配合可信數據防護機製,對運行的數據,設置移動設備數據控製功能(néng),存儲在移(yí)動設備上(shàng)。一旦接入係統(tǒng)或遭遇不正常訪問,主動接通數據訪問監控(kòng)服(fú)務器,啟動訪問控製機製。DNC 數(shù)據服務器中的敏感數(shù)據配合信息保護域管理器(qì)進行安全存儲。係(xì)統運行基礎防護技術(shù)主要包括(kuò)協(xié)議檢測、入侵檢測、惡意(yì)代碼檢測。係統安全防護主要配合可信防護和自治愈機製。在辦(bàn)公網和 DNC 數控網絡部署入侵檢測/防(fáng)禦(yù)係統。對係統運行狀態實時監(jiān)控,對專用工業通信協議進行分析(xī),發掘入侵線索,用於事後審計。可(kě)信防護予以拒絕的進程,由入侵(qīn)檢(jiǎn)測係統予以判斷,做出防禦響應。同時收集惡意攻擊證據,用於事後審計。在攻(gōng)擊威脅影響到數控機(jī)床的可用(yòng)性時,啟動自治(zhì)愈容錯恢複機製。

2.4 自治愈容錯

自治愈機製的原理是在攻擊發生的情況下,係統通過接受風險、反饋調整,使係統處於健康工作範圍內,從而實現對(duì)攻擊的免疫性。在數控機(jī)床網(wǎng)絡接口與交換係統上建立自治愈管理器。通過(guò)監測(cè)係統(tǒng)運行(háng)狀態和行為來判(pàn)斷係統的(de)改變是(shì)否在可接受範圍,進而執行相應的策略(luè)。檢測數控係統異(yì)常運行行(háng)為,監測采集到的值抽象化(huà),與數(shù)控係統功能屬性( 如可用性) 關(guān)聯,根(gēn)據數控係統(tǒng)各個(gè)部件(jiàn)的約束評估值,推理確定數控係統是否運行在可接受範圍內,超出某個部件/網絡的閾值時,進行係統(tǒng)異常預警。同時,啟動自治愈響應機製,根據當前係(xì)統狀態需(xū)要達到的目(mù)標生成防禦恢複策略和推(tuī)理演化機製(zhì),通過恢複機(jī)製對違反係統約束的情況進行恢複,並反饋作用到運行係統上。容錯恢複主要是(shì)保障係統發生災(zāi)難時仍能繼續提供(gòng)服務的能力,或是能夠(gòu)快速恢複被攻(gōng)擊係統到正常狀況。冗餘技術是最基本的(de)容錯(cuò)恢複技(jì)術,在數控機床網絡適量(liàng)部署冗餘機床,在數(shù)控機床網絡接口和交換網上部署軟件冗餘模塊(kuài)。同時(shí)啟動自檢技術,找(zhǎo)到故障位置,屏蔽或隔離故障部件。係統(tǒng)改變和故障定位的過程信息以日(rì)誌(zhì)的形式(shì)記錄,存儲在審計(jì)服(fú)務器中,以備必要時審計。

2. 5 綜合(hé)防護機製

將前述(shù)分步建立的模(mó)型依(yī)次融合到(dào)數控係(xì)統事件生命(mìng)周期中。主要將可信防護技術融入到事前實時監控中,實現可信訪問控製; 將自(zì)治愈機製(zhì)融合到事後容錯恢(huī)複(fù)中; 將數據安全防護技術(shù)與可(kě)信機製結合,保護事件周期中的數據安全; 將係統安全技術融合到事(shì)中檢(jiǎn)測,配合可信機製(zhì),進行事後取證審計。

3、 數控係統安全綜合防護方案分析

3. 1 防護方案功能分析

所提方案可針對如(rú)下幾種攻擊的應對。惡意代碼攻擊(jī): 利用數控(kòng)網絡係統的硬件(jiàn)、軟件、協議漏洞進行惡意代碼攻擊。在(zài)綜合防護體係中(zhōng),部署在外網和內網惡意代碼檢測機製可檢測惡意(yì)攻擊,可信訪問監控(kòng)可發現通過移動存儲設備的入(rù)侵,可信虛擬防護域基於完整性的訪問控製需求(qiú)可阻斷惡意代碼攻擊(jī),並預警或啟動自(zì)治愈修複(fù)。未(wèi)授(shòu)權訪問(wèn): 首先由安全隔離設備進行初步隔離(lí),可信數據防護機製進行(háng)拒絕訪問操作,並提交審計服務器。信息泄露(lù): 主要是內(nèi)部(bù)網絡信息泄露,可依靠可信數據隔離環境、敏感數據安全保(bǎo)護域(yù)、對數據讀寫的認證來防(fáng)護。根據操作日誌,進行審計。拒絕服務攻擊: 主要針對 DNC 數(shù)控網絡中的係統服(fú)務器(qì)、DNC 傳輸服務器、接口(kǒu)交換機進行攻擊,使之(zhī)不能正常工作或緩衝區溢出。綜合防護方案中主要(yào)通過協議檢測監控訪問流量,通過可信計算平(píng)台阻止非可信訪問請求。一旦數控機床(chuáng)出現故障,啟動自治愈機製(zhì)中(zhōng)的冗餘機(jī)製,保證可用性,同時利用自檢機製恢複故障。防護方案協同性: 當麵(miàn)臨各種攻擊時,綜合利用可(kě)信防(fáng)護、數據和係統基礎防護、自治愈防護(hù),協同防護數控係統。

(1) 防護方案(àn)的時間協(xié)同。可信防護用於事(shì)前監控,實現可信訪問控製(zhì); 自(zì)治(zhì)愈機製用於事後容錯恢複; 基礎數據(jù)安全防護配合可信數據防護,用於事中主動數據訪問控製; 基(jī)礎係(xì)統安全防護配合可信防護,對可信防護拒絕進程(chéng)進行入侵檢測,收集攻擊證據,用於事後審計。在攻擊威脅到數控係統可用(yòng)性時,啟動自治愈(yù)容錯恢複機製。

(2) 防護(hù)方案的空間協同。所提方案充分利用數控網絡架構不同資源屬性來部署防護技術,數控(kòng)機床網(wǎng)絡實時性要求高,采用可(kě)信虛擬域隔離機製(zhì)防止非授權訪問,並把針對數控機床的入(rù)侵(qīn)防護機製部署在數(shù)控網絡中。一旦突(tū)破所有防護措施,啟動自治愈機製(zhì),隔離修(xiū)複受損設備。在DNC數控網絡(luò)中,部署(shǔ)可信平台、入侵防禦監控平台,確保核心控製係統安全性(xìng)。在辦公網(wǎng)中部署複雜可信網絡、入侵檢測(cè)、惡意代碼檢(jiǎn)測等措施,確保(bǎo)外圍網絡可靠性。

3. 2 防護方案性能分析

所提防護方案相對典型的縱深防禦(yù)方案,主要增加了可信防護模塊(T) 、自治愈模塊( S) 、與 IPS、惡意代碼檢測模塊的接口機製( I) ,其時間複雜度分別為f(t(T)) ,f(t(S)) ,f(t(I)) ,f是時間函(hán)數,事前監(jiān)控階段主要是可信防護模塊的持續監控,所提防護方案(àn)( P) 的時間複雜度為(wéi) f(t(P) ) = f(t(T)) = O(n) ,n 為(wéi)可信模塊部署數量。事中檢(jiǎn)測(cè)階段包括可信防護檢測、數據和(hé)係統防護檢測、自治愈恢(huī)複。可信網絡計算的複雜度為 O( n12) ,n1為傳輸節點數,可信數據防護機製的事件複(fù)雜度(dù)為 O( n) + O( 1) ,O( 1) 為偶爾的外部移動設備訪問監控時間,自治愈恢複為 O(1) ,數據和(hé)係統防護的(de)複雜度為 O( n) ,因此事中檢測階段 f( t( P) ) = f( t( T) ) + f( t( S) ) + f( t( I) ) = O(n12) +2O(n) + 2O(1) 。後審計取證階段的時間複雜度為O(1) 。空間複(fù)雜度主要是增加了(le)可信管理服務器、自治愈管理服務(wù)器以及相應數據存儲服務器,空(kōng)間複(fù)雜度(dù)為 3O( n) 。

3. 3 對比分析

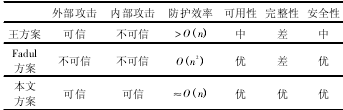

相對於王琦魁等所提出數控加工網絡防護方案( 簡稱王方案(àn)) ,本文(wén)所提方案增加了可信防護、自治愈(yù)、以及係統協同(tóng)防護模塊。王方案主要采(cǎi)用加工(gōng)網絡邊(biān)界隔離設備和終端(duān)防護設備,配合審計和防護協議保護數(shù)控(kòng)係統。在抗攻擊方麵,王方案針對外部攻擊具有(yǒu)較好效(xiào)果,但對惡意內部泄露攻擊防(fáng)護較弱; 在效率方麵,王(wáng)方案通信內容深度檢查、細粒度訪問控製、主機入侵防禦都(dōu)需要模式匹配和計算(suàn),時間(jiān)複雜度介於 O( n) 和O( n2) 之間,n 為計算實體數量(liàng)。在防護效果方麵,現場(chǎng)設備的深(shēn)度檢查會降低可用性,對(duì)完整(zhěng)性破(pò)壞的防護措施沒有提及(jí),對安全攻擊處置較為滯後。

相對於 Fadul 提出智能電(diàn)網可信防護(hù)方案,本文所提方案更為全麵。Fadul 方案利用基於信譽的信(xìn)任(rèn)管理係統來緩和針(zhēn)對未來智能電網(wǎng)設(shè)施脆弱性(xìng)的攻擊,可信係統部署在智能電網通(tōng)信支(zhī)持防護係統中。在抗攻擊方麵,Fadul 方(fāng)案(àn)由(yóu)於信譽的反饋延時,抗突發攻擊能力較弱。在效率方麵(miàn),信譽計算和信任管理需要多域的網絡社區參與迭代計算,時間複雜度(dù)接近(jìn)O( n2) ,空間複雜(zá)度為 mn,m 為實體曆史向量長(zhǎng)度,n為實(shí)體數量。在防護效果方麵(miàn),基於信譽的惡意攻擊免疫機製和通信帶(dài)寬合(hé)理(lǐ)分配機製,使得具有較好(hǎo)的安全性,適宜的可用性,但完整性防護欠缺。

以上分析結果列於表 1 中,防護效果用三個級(jí)別的屬性值(zhí)表示: “優”、“中”、“差”,“差”表示相應的屬性未提及或效果(guǒ)較差。有(yǒu)一定效果,略(luè)顯不足為“中”。抗攻擊效果分為 2 個狀態: 可信(xìn)和不可(kě)信。效率用時(shí)間複雜度(dù)表示。表 1 所示結果(guǒ)為以本文方法(fǎ)作為當前標準的相對性能,可以推測出本文(wén)所提方案的優越性。

表 1 防護方案對比

3.4 實例分(fèn)析

以高級持續性(xìng)威脅 ( Advanced Persistent Threat,APT) 攻擊為例,分析所(suǒ)提綜合(hé)防護方案的(de)有效性。

APT 攻(gōng)擊靈活組合(hé)多種新型攻(gōng)擊方法,對目標長時(shí)間滲透,在特定時刻實施攻擊。典型的(de)針對數控係統的(de) APT 攻(gōng)擊(jī)過程分為 5 個階段。①收(shōu)集(jí)情(qíng)報。利用社會工程,搜集並鎖定(dìng)特定的數控機床。②突破防線。利用服務(wù)器漏洞、網站掛馬、釣魚軟件、移動客(kè)戶端漏洞,攻(gōng)入辦公網主機,獲取受害主機的權限(xiàn)。③建立據點,橫向滲透。建立控製服務器到受(shòu)害主機的信道並獲(huò)取(qǔ)係統(tǒng)權限,橫向探測辦公網係統和 DNC 網絡的結構和數據訪問規則,入侵更(gèng)多主機,並規避被發(fā)現。④攻擊(jī) DNC 係統服務器。模擬正常節點,連接DNC 係統服務器和 DNC 傳輸服務器,利用服(fú)務器漏洞(dòng),獲取係統代碼執行權限。⑤完成攻(gōng)擊(jī)。修改或破化控製數據,造成數控機床設(shè)備損壞或停機,並伴隨蹤跡銷毀等撤退策略。

所提綜合(hé)防護方案的防護主要分為 4 個階段:

第一階段,攻擊辦公網絡主機。在辦公網部署的防火牆、入侵檢測、惡意代碼檢測機製可阻斷部分(fèn)入侵行為; 部署的(de)可信網(wǎng)絡可根據節點長期曆史表現,隔離不可信(xìn)主機(jī)。並提交取證審計模塊。

第二階段,橫向滲透攻擊。辦公網(wǎng)內的滲透通過上述入侵檢測和可信網(wǎng)絡隔離。針對(duì) DNC 數控網絡的滲透采用協(xié)議檢測、數據訪問(wèn)監(jiān)控、可信數據防(fáng)護機製來監控異常數據流,阻斷惡意節點對(duì)數(shù)控網內數據信息讀寫和對控製信息的截獲,並預警。

第三階段(duàn),攻擊 DNC 係統服務器。在服務器(qì)上部署的可信計算平(píng)台通過完整性認證,拒絕惡意節點對操作係統的非預期控製,並確定數據篡改(gǎi),實時預警;在 DNC 傳輸服(fú)務器上關聯的可信數據防護機製阻斷惡(è)意指令的傳輸,並(bìng)提交惡意代碼檢測服務器進一步檢測防禦,進行取證審計。

第四階段,惡意(yì)行為繞過可信平台,對設(shè)備(bèi)進行(háng)攻擊。啟動虛擬隔離機製,隔(gé)離受害數控機(jī)床,控(kòng)製攻擊範圍; 啟動自治愈機製,通過(guò)無故障冗餘機床持續提供(gòng)服務; 同時啟動自檢技術,屏蔽或隔離故障部件,並(bìng)及(jí)時修複和審計。從而最大化消除 APT 攻擊的影(yǐng)響。按照圖 2 的基本結構搭建模擬環(huán)境,部署防護方(fāng)案,模擬 APT 攻擊方式,配合各種滲透技術,入侵到DNC 數控網絡 20 次,以讀取和破壞 DNC 控(kòng)製文件為(wéi)攻(gōng)擊目標。實驗結果顯示攻(gōng)擊(jī)都被有效阻斷,第一階段攻擊阻斷概率( 阻斷的(de)攻擊次數占比總攻擊次數)為 40% ,第二階段檢測概率為 30% ,最後 30% 都在第(dì)三階段被阻斷。綜上所述,所提出的綜合防護方案對 APT 攻(gōng)擊具有較好的防護效果。

4 、結論

本文提出了一種數控(kòng)機床自動(dòng)化網絡係統安(ān)全綜合防護方案,有效解決了數控(kòng)機床信(xìn)息(xī)安全防(fáng)護難題,相對於以往的方案具有更好的協同性和有效性。該方(fāng)案可形成完整的過程防護,並自成體係,對 APT 有較好的防護效果。由於可信防護技術和自治愈的本質安全特點,該方(fāng)案可部署在異構混雜的數控(kòng)係統中。

來源:中(zhōng)國賽寶實驗(yàn)室 信息安全研(yán)究(jiū)中(zhōng)心,中國和平利用軍工技術協會

投(tóu)稿箱:

如(rú)果您有機床行業、企業相關新聞稿(gǎo)件發表,或進行資訊合作,歡迎聯係本(běn)網編輯部(bù), 郵箱:skjcsc@vip.sina.com

如(rú)果您有機床行業、企業相關新聞稿(gǎo)件發表,或進行資訊合作,歡迎聯係本(běn)網編輯部(bù), 郵箱:skjcsc@vip.sina.com

更多相關信息

業界視點

| 更多

行業數據

| 更多

- 2024年11月 金屬切削機床產量數據

- 2024年11月 分地區金屬切(qiē)削機床產量數據

- 2024年11月 軸承出口情況

- 2024年11月 基本型乘用車(轎(jiào)車)產(chǎn)量數據(jù)

- 2024年11月 新能源汽車產量數據

- 2024年11月 新能源汽車銷量情況

- 2024年10月 新能源汽車產量數據

- 2024年10月 軸承出口情況

- 2024年10月 分地區(qū)金(jīn)屬切削機床產量數據

- 2024年(nián)10月 金屬切削機床(chuáng)產量數據

- 2024年9月 新能源(yuán)汽車銷(xiāo)量情況

- 2024年8月 新能源(yuán)汽(qì)車產量數據

- 2028年8月 基(jī)本型乘用車(轎車)產量數據

博文(wén)選萃

| 更多

- 機械加工(gōng)過(guò)程圖示(shì)

- 判斷一台加工中心精度(dù)的幾種辦法

- 中(zhōng)走絲線切割機床的發展趨(qū)勢

- 國產數控係統和(hé)數控機床何(hé)去何從?

- 中國的技術(shù)工人都去哪裏了?

- 機械老板(bǎn)做了十多年,為何還是小作坊?

- 機械行業最新自殺(shā)性營銷,害人害己!不倒閉才

- 製造業大逃亡

- 智能時代,少談點智造(zào),多談點製造

- 現實麵前,國人沉默。製造業的騰飛,要從機(jī)床

- 一文搞懂(dǒng)數控車床加工刀具補償功能

- 車床鑽孔攻螺紋加(jiā)工方法及工裝設計

- 傳統鑽(zuàn)削(xuē)與螺旋(xuán)銑孔加工工藝(yì)的區別(bié)